Tutorial Wireshark - 2. Utilización de filtros

¡Hola! En este artículo hablaremos sobre la utilización de filtros en Wireshark. Si aún no sabéis qué es Wireshark, podéis ver cómo instalarlo y una pequeña introducción en este post.

Voy a hacer un pequeño recordatorio de lo que os dije en el tutorial número 1: Wireshark antes conocido como Ethereal, es un software de análisis de protocolos que se basa en las librerías Pcap y que se utiliza comunmente como herramienta para realizar un análisis de redes y aplicaciones en red. Soporta unag ran cantidad de protocolos, siendo algunos de ellso ICMP, HTTP, TCP o DNS. Además, es multiplataforma.

¡Comencemos a capturar paquetes!

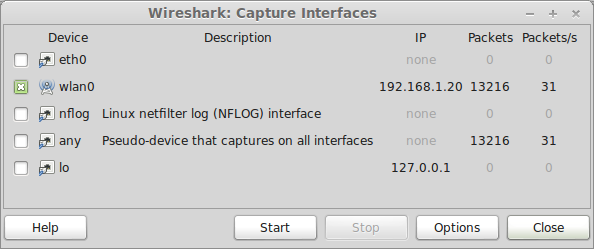

Antes de nada, como ya sabéis, seleccionaremos la interfaz en la que queramos capturar. En mi caso es wlan0:

Hacemos click en 'Start' y ya estará funcionando. Veremos que captura muchos paquetes, quizá demasiados. Tenemos muchos protocolos en nuestra captura, pero únicamente queremos uno, o dos, o primero uno y luego otro.

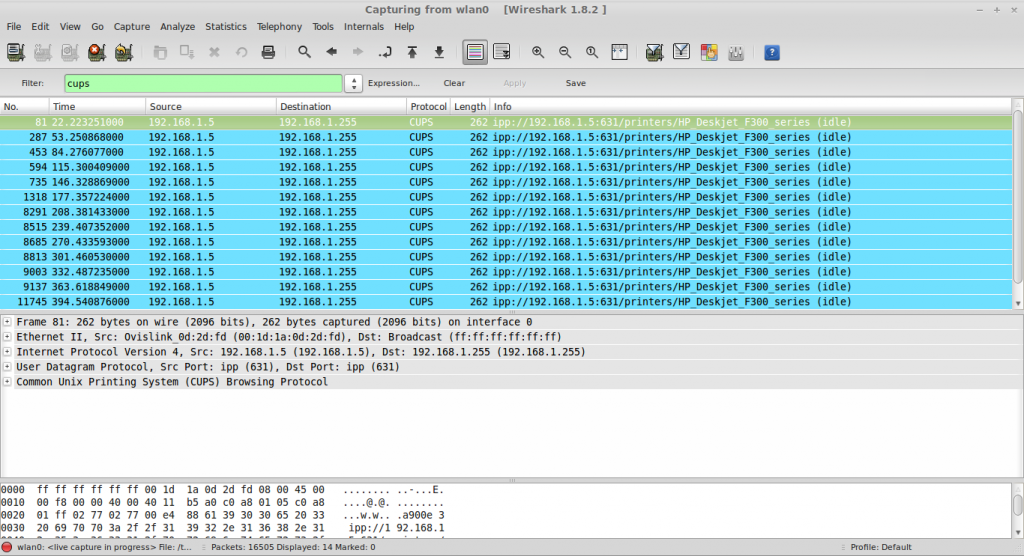

Aprovecho para dar un dato curioso. Si tenéis una Raspberry Pi y habéis hecho el tutorial de "Cómo crear un servidor de impresión con Raspberry Pi", veréis que captura paquetes de la Raspberry Pi haciendo broadcast (mensaje a toda la red) con esa impresora. Se manda el broadcast cada 31 segundos:

Si os fijáis, en el campo de texto, he puesto "cups", para filtrar los paquetes del protocolo CUPS (Common Unix Printing System), que es el que utiliza mi servidor de impresión con Raspberry Pi.

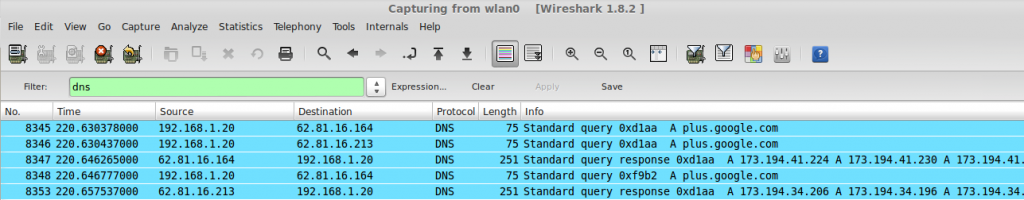

Como acabamos de ver, una vez iniciada la captura, podemos filtrar los paquetes capturados según sea nuestra necesidad. Podemos conocer los paquetes DNS con los que ha interactuado nuestro equipo filtrando por DNS. A continuación podéis ver una captura:

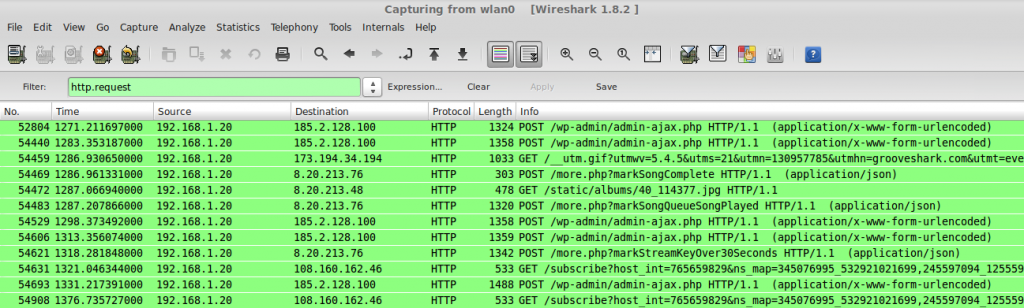

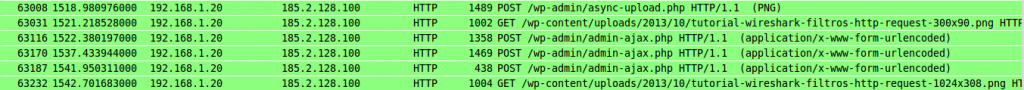

Otro de los filtros importantes, aunque no más que otros, es el de las peticiones realizadas. Estas peticiones las podemos conocer aplicando el filtro "http.request". De este modo, podremos conocer todos los GET y POST que hayan sido realizados durante la captura. Podemos observar una captura a continuación:

El /wp-admin/admin-ajax.php viene aparece porque estoy escribiendo el post al mismo tiempo que capturo paquetes. De hecho, podemos ver incluso cómo se ha subido la captura anterior, la de 'http.request':

Curioso, ¿verdad? async-upload.php se ejecuta al subir un archivo, como una foto, en este caso, y a continuación vemos que se ha subido correctamente.

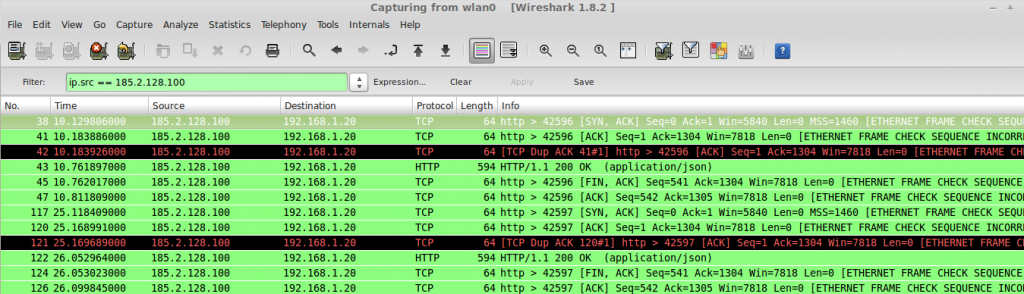

También podemos filtrar por IP de destino o de origen. Por ejemplo, si quiero ver todo lo que estoy interactuando con Geeky Theory, filtraré los paquetes que contengan la IP de Geeky Theory como destino o como origen. En este caso lo haré como destino, así que escribiré:

Estos son algunos tipos de filtros que podemos aplicar en la captura de paquetes con Wireshark. Hay muchísimas combinaciones, así que podéis probar todo lo que queráis. Espero que os haya servido de ayuda. ¡Un saludo!