Tutorial Raspberry Pi .16 - Seguridad con Fail2Ban

¡Hola! En este tutorial de Raspberry Pi implementaremos un método de seguridad para evitar el éxito de ataques de fuerza bruta que cualquiera pueda realizar sobre nuestra Raspberry Pi.

Un ataque de fuerza bruta consiste básicamente en tratar de conseguir una clave probando todas las combinaciones posibles hasta encontrar la correcta, la que permite el acceso al equipo en cuestión. No son muy eficientes, puesto que hay que probar muchas combinaciones y además, suelen combinarse con un ataque de diccionario.

Para evitar que cualquiera pueda atacarnos de esta manera, utilizaremos Fail2Ban, un programa que escanea automáticamente los logs de la Raspberry Pi (o equipo con Linux o Mac OS X, puesto que en Windows no funciona) y banea las IPs que considera maliciosas. ¿Qué IPs puede considerar maliciosas? Por ejemplo las que hayan fallado la contraseña un cierto número de veces al intentar loguearse.

Requisitos para instalar Fail2Ban: Python 2.4 mínimo.

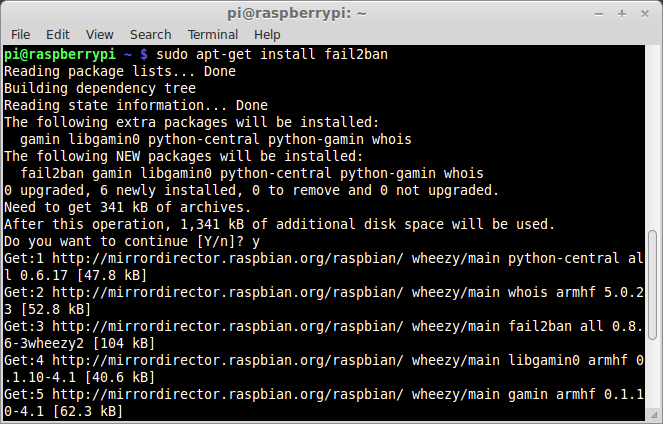

Para instalar Fail2Ban, introduciremos lo siguiente en la terminal:

sudo apt-get install fail2ban

Una vez instalado, vamos a configurarlo para que no nos puedan atacar. Puede que tengamos abiertos varios puertos en nuestro router para acceder desde fuera de nuestra LAN, así que es importante asegurarlo. Si alguien intenta entrar con una contraseña incorrecta, le banearemos durante 30 minutos. Cada uno que elija el tiempo que quiera.

Fail2Ban escanea el fichero /var/log/auth.log aplicando el filtro /etc/fail2ban/filter.d/ssh.conf. Modificaremos la configuración desde el archivo /etc/fail2ban/jail.conf. Únicamente estoy modificando los parámetros que he creído conveniente. No penséis que todo el archivo debe contener únicamente las líneas siguientes:

[DEFAULT] # "ignoreip" can be an IP address, a CIDR mask or a DNS host ignoreip = 127.0.0.1/8 bantime = 1800 maxretry = 3[apache] enabled = true[ssh-ddos] enabled = true[pure-ftpd] enabled = true

Para comprobar si Fail2Ban está funcionando correctamente, podemos introducir el siguiente comando:

cat /var/log/fail2ban.log

Bien, esto es todo por este tutorial. Espero que lo hagáis, por vuestra propia seguridad. ¡Un saludo!